Dans un monde où la technologie imprègne chaque aspect de notre quotidien, la sécurité des données sensibles, y compris les informations biométriques, devient une préoccupation majeure. Les pirates informatiques, toujours à l’affût de nouvelles méthodes pour infiltrer nos vies numériques, ont désormais jeté leur dévolu sur une cible inattendue : nos empreintes digitales.

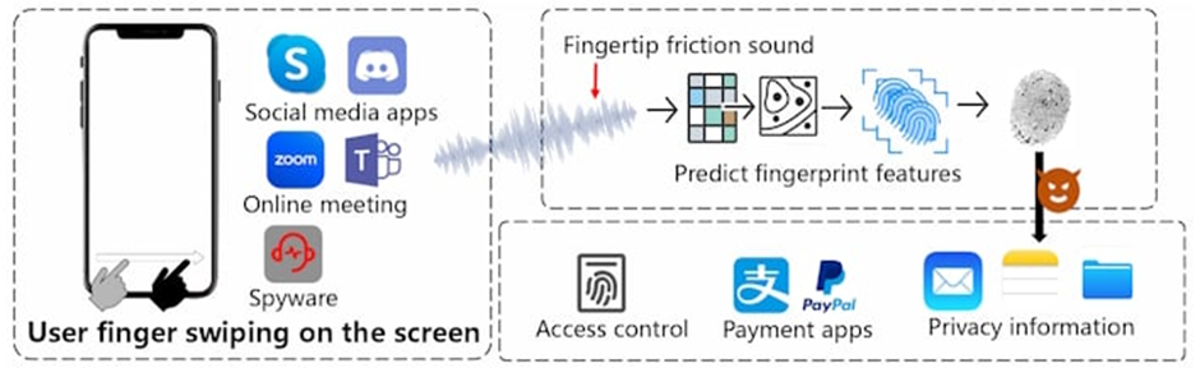

Grâce à une technique révolutionnaire, ils parviennent à voler ces données biométriques en se basant uniquement sur les sons émis par le frottement des doigts sur les écrans tactiles. Cette méthode d’analyse acoustique a prouvé son efficacité, révélant la vulnérabilité des systèmes que nous pensions sécurisés.

Cet article explore les ramifications de cette découverte, les diverses manières dont les données personnelles peuvent être exploitées et les stratégies à adopter pour renforcer la sécurité de nos appareils mobiles et ordinateurs, soulignant l’importance cruciale de rester vigilant et informé face aux menaces.

Alors que la technologie fait partie intégrante de la vie quotidienne, les pirates informatiques sont constamment à la recherche de nouveaux moyens d’accéder aux données sensibles, y compris les informations biométriques.

Des chercheurs ont mis au point une technique innovante pour voler les empreintes digitales en utilisant melbet rdc inscription et uniquement le son des mouvements sur l’écran tactile, connue sous le nom de PrintListener, qui s’est révélée très efficace et a permis de décrypter 27,9 % des empreintes partielles et 9,3 % des empreintes complètes.

La technique est basée sur l’analyse acoustique

Lorsque vous glissez votre empreinte digitale sur un smartphone, votre doigt est non seulement photographié, mais il enregistre également sa bande sonore. Bien qu’invisibles à l’oreille, les microphones cachés dans l’écran captent les sons microscopiques générés par le frottement des crêtes de vos empreintes digitales, qui sont ensuite traités par le logiciel PrintListener – qui amplifie le bruit puis analyse les motifs propres à chaque empreinte digitale, ce qui permet de réaliser des contrefaçons d’empreintes digitales personnalisées avec beaucoup plus de précision que les attaques par dictionnaire.

Pour mener cette attaque par canal latéral, un pirate doit avoir accès au téléphone de la victime et à des applications de médias sociaux telles que Discord, Skype, WeChat ou FaceTime. Ces applications effectuent des actions de balayage de l’écran avec un micro actif qui produit ce que les chercheurs appellent des « sons de frottement de balayage de doigt ». En utilisant ces sons, PrintListener est capable de reconstituer des images d’empreintes digitales dans 27,9 % des cas et des empreintes complètes dans 9,3 % des cas.

Les pirates utilisent les données personnelles qu’ils ont recueillies pour exploiter les utilisateurs de diverses manières, qu’il s’agisse de fraude financière en utilisant des portefeuilles numériques et des sites bancaires, d’usurpation d’identité en utilisant des courriels de réinitialisation de mot de passe volés ou de fraude aux prestations sociales en accédant à des sites gouvernementaux. Les utilisateurs peuvent réduire ces risques en contrôlant les autorisations des applications et en limitant les capacités du microphone et de l’appareil photo – en outre, ils devraient éviter de toucher leur téléphone avec des doigts sales !

Il peut être utilisé sur des appareils mobiles

La sécurité doit toujours être une priorité pour les smartphones, les tablettes et les ordinateurs portables ; pourtant, avec l’apparition quotidienne de nouvelles vulnérabilités, cela peut s’avérer difficile. Heureusement, il existe de nombreuses méthodes pour protéger les appareils mobiles. L’une des principales consiste à utiliser un mot de passe ou un code PIN. Une autre consiste à s’assurer que l’économiseur d’écran n’enregistre pas les empreintes digitales.

En outre, il est essentiel de mettre régulièrement à jour votre logiciel antivirus et d’éviter de laisser vos appareils sans surveillance dans les lieux publics. Les pirates informatiques ont souvent profité de la faiblesse des systèmes de sécurité pour s’introduire dans les appareils personnels et professionnels.

Il existe de nombreuses méthodes pour déjouer les scanners d’empreintes digitales, mais le son peut également être utilisé contre eux. Des chercheurs ont récemment démontré que les sons de frottement créés par le passage des doigts sur les écrans tactiles pouvaient être détectés et utilisés pour tromper les capteurs. Ils ont ainsi réussi à déchiffrer 27,9 % des empreintes digitales partielles et 9,3 % des empreintes digitales complètes avec les paramètres de sécurité les plus élevés !

La recherche a été menée sur un HTC One Max doté d’un capteur d’empreintes digitales monté à l’arrière ; toutefois, ses conclusions peuvent également s’appliquer aux appareils dotés de capteurs d’empreintes digitales montés à l’avant, comme l’iPhone X ou le Samsung Galaxy S8. Les chercheurs ont démontré que les données recueillies par les capteurs n’étaient pas chiffrées, ce qui les rendait vulnérables aux attaques.

Elle peut être utilisée sur les ordinateurs

La technologie de numérisation des empreintes digitales est rapidement devenue un pilier des appareils modernes tels que les smartphones et les ordinateurs portables, ainsi que des applications de maintien de l’ordre et de sécurité aux frontières. Si les empreintes digitales et les scanners de l’iris peuvent être vulnérables aux tentatives de piratage, ils permettent néanmoins une identification plus sûre que les mots de passe et les codes PIN, et sont plus difficiles à falsifier que les images faciales ou les profils ADN.

Les recherches ont été menées par une équipe conjointe de scientifiques chinois et américains. Leur article, intitulé PrintListener, décrit une nouvelle attaque par canal latéral qui permet aux attaquants de capturer les sons de frottement générés lorsque les utilisateurs balayent les écrans tactiles des appareils tactiles ; ces sons peuvent ensuite être utilisés pour améliorer les attaques par dictionnaire MasterPrint et DeepMasterPrint à l’aide d’applications de chat populaires telles que Discord, Skype, weChat et FaceTime.

L’attaque fonctionne en écoutant le son de friction produit lorsque les utilisateurs font glisser leur doigt sur une surface tactile, qui est transmis directement dans un microphone de l’appareil. Grâce à cette méthode, les chercheurs ont pu reconstituer des images partielles d’empreintes digitales à partir des bruits de frottement enregistrés par les victimes ; cette technique améliore considérablement les approches précédentes et peut augmenter les taux de réussite des attaques MasterPrint et DeepMasterPrint ; cependant, elle ne peut pas être utilisée pour récupérer des empreintes de contact ou des photos de détails d’empreintes digitales.

Il peut être utilisé pour cloner des empreintes digitales

Les capteurs d’empreintes digitales des smartphones sont censés vérifier l’identité en scannant et en comparant votre empreinte digitale avec celle stockée dans la base de données, mais les pirates ont trouvé des moyens de les contourner en utilisant diverses techniques, notamment en utilisant de fausses empreintes faites à partir de gélatine, de Play-Doh ou de moules en silicone, puis en les présentant comme de vraies empreintes au scanner (un processus connu sous le nom de « spoofing »).

Les systèmes d’empreintes digitales sont vulnérables parce qu’ils n’utilisent pas de cryptage pour communiquer avec les appareils, ce qui permet aux pirates d’intercepter les messages reçus des capteurs d’empreintes digitales et d’envoyer les leurs, contournant ainsi les processus d’authentification et accédant aux données de l’utilisateur qui y sont stockées. Cette tactique, connue sous le nom d’attaque MITM, permet aux pirates de pénétrer dans les appareils par des failles de sécurité et de prendre le contrôle des appareils et des comptes d’utilisateurs.

Des chercheurs de l’université de l’État du Michigan ont récemment démontré qu’il était possible de cloner des empreintes digitales en analysant les signaux acoustiques générés lors du balayage des doigts sur un écran. Leur découverte est importante et pourrait avoir des répercussions considérables sur la technologie des capteurs biométriques tels que les smartphones et les serrures de porte d’entrée.

Mais malgré les inquiétudes en matière de sécurité, il est peu probable que les pirates informatiques s’attaquent aux bases de données d’empreintes digitales aussi souvent qu’ils s’attaquent aux mots de passe et aux données personnelles. Les empreintes digitales sont beaucoup plus difficiles à obtenir pour les voleurs que les noms d’utilisateur ou les mots de passe, et elles ne peuvent pas être partagées entre les individus.