Vous avez un compte OUTLOOK (OFFICE 365) et vous êtes intéressés par le piratage de mot de passe ? Vous êtes sur le bon site Internet.

Avant toute chose, vous devez d’abord comprendre les implications. Le piratage est interdit par la loi. Par conséquent vous devez savoir que notre article est purement à but informatif et pédagogique.

Quelles méthodes pour réussir le piratage de compte OUTLOOK (OFFICE 365) ?

Il faut savoir qu’il existe 3 types de méthodes :

- La méthode de l’application qui consiste à s’appuyer sur une solution logicielle sur mobile ou sur ordinateur.

- La méthode de détournement qui consiste à manipuler les ressources informatiques pour pousser l’utilisateur vers une plateforme factice.

- La méthode de la manipulation qui puise sa source dans le fait d’utiliser la naïveté ou les sentiments de la victime.

Dans notre article, vous aurez une technique qui correspond à chaque méthode.

La méthode de l’application

Comme nous l’avons mentionné plus haut, c’est une technique qui demande l’utilisation d’une application particulière. Mais laquelle ?

Si sur le web vous en avez énormément qui vous en sont proposés, tous les programmes informatiques ne sont pas fiables. Vous devrez donc faire très attention.

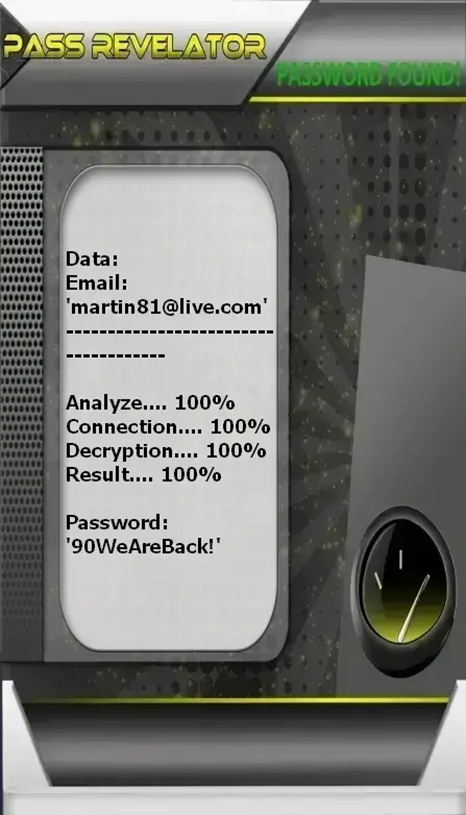

Par contre nous vous proposons une application qui a déjà fait ses preuves, il s’agit de PASS REVELATOR.

PASS REVELATOR est la solution qui vous permet de trouver le mot de passe de n’importe quel compte OUTLOOK (OFFICE 365) et cela ne prend que quelques minutes.

Comment cela fonctionne ?

- Tout d’abord vous devez télécharger PASS REVELATOR sur votre appareil (cela peut être votre smartphone, votre ordinateur ou votre tablette). Vous pouvez l’obtenir directement depuis son site officiel https://www.passwordrevelator.net/fr/passrevelator

- Ensuite, fournissez les formations demandées par l’application. En effet, une fois l’application ouverte, il vous sera demandé de fournir soit l’adresse email affiliée au compte, soit le numéro de téléphone. L’une des 3 informations suffit amplement.

- Puis, lancez la recherche et laissez l’application faire le reste.

Au bout de quelques minutes l’application vous fournira le mot de passe en clair sur votre écran. C’est aussi simple que cela !

La méthode du détournement

Si la première méthode résidait dans l’utilisation d’une application spécialisée, celle-ci consiste à détourner les ressources de la victime. Dans ce contexte, il y a une méthode qui est l’une des plus populaires et des plus utilisées par les hackers. Cette méthode se dénomme le phishing. En français on la connait sous l’appellation de l’hameçonnage.

Qu’est-ce que c’est ?

Le phishing ou hameçonnage est une pratique qui consiste à envoyer un message à sa cible. Ce message contient un lien. Cela permettra à la cible d’exécuter une tâche à distance en infectant l’appareil directement de l’intérieur. En effet, ce lien va pousser l’utilisateur vers une plateforme factice donc soit l’utilisateur sera infecté par un logiciel malveillant lorsqu’il accédera automatiquement à la plateforme, soit il sera invité à rentrer ses données d’identification. Prenons l’exemple d’un utilisateur qui reçoit un message qui provient de OUTLOOK (OFFICE 365). Ce dernier n’ayant pas fait les vérifications nécessaires va cliquer sur le lien dans le but d’accéder à son compte OUTLOOK (OFFICE 365). Ce qu’il ignore c’est que le lien va l’emmener sur une fausse page de connexion OUTLOOK (OFFICE 365). Cette page est contrôlée par le pirate informatique à l’origine du phishing. Une fois qu’il aura saisi ses données d’identification, ces mêmes informations seront récoltées puis utilisées contre lui. Une technique simple mais qui est toujours efficace. Évidemment ce genre de système de détournement demande une bonne maîtrise du hacking et de la programmation web.

La méthode de la manipulation

Dans ce genre de contexte, l’utilisateur n’a pas véritablement besoin d’être un spécialiste en piratage informatique. Il doit juste avoir une bonne connaissance de la psychologie de sa cible et d’une facilité de tisser le lien de sorte à pouvoir récolter les données nécessaires. Parmi les techniques de manipulation il y a la plus célèbre : l’ingénierie sociale ou social engineering.

En quoi consiste-t-elle ?

L’ingénierie sociale consiste à utiliser une certaine relation entre la cible et le pirate informatique. Effectivement le pirate cherche tout d’abord à être proche de sa cible. Par le biais de conversations souvent anodines, il va chercher à récolter le maximum d’informations sur cette dernière. Le plus souvent ce sont des questions simples comme la date de naissance, le nom d’un parent ou d’un enfant, le nom d’un animal de compagnie etc… Si cela ne vous interpelle pas, il faut savoir que la majorité d’entre nous avons cette manie d’utiliser des informations personnelles, pour constituer un mot de passe. Avec ce genre de données, les pirates informatiques vont essayer de deviner votre identifiant de connexion et de voler votre compte en ligne.

Comment se protéger ?

Avec toute cette recrudescence de piratages de comptes, il est important de penser à se protéger. Il est important de mentionner que la sécurité sans faille n’existe pas. Cependant, ces quelques astuces vous aideront à grandement améliorer votre cybersécurité et à rendre la tâche beaucoup plus difficile aux hackers.

1 – Utiliser la double authentification

L’authentification à double facteur ou la double authentification est une mesure de sécurité plurielle qui vous permet d’avoir une deuxième étape de confirmation de votre identité. C’est-à-dire qu’après avoir entré votre mot de passe, le serveur vous enverra un message contenant un code unique qui vous permettra alors de confirmer votre connexion. Il est aussi possible d’utiliser la double authentification à travers certaines applications de sécurité comme Google Authenticator ou Microsoft Authenticator.

2 – Bien gérer ses mots de passe

Les mots de passe sont généralement la première barrière qui vous protège des pirates informatiques. Par conséquent leur composition doit se faire de manière disciplinée. Ce qui est recommandé, c’est d’utiliser des mots de passe qui sont composés de phrases comme « J@doreleptidig1tal ».

Il est déconseillé d’utiliser le même mot de passe sur plusieurs comptes en ligne à la fois. Il est aussi déconseillé d’utiliser des informations personnelles comme la date de naissance ou le nom d’un proche comme mon mot de passe.

3- Faire les mises à jour de sécurité

Les failles de sécurité sont des vulnérabilités qui le plus souvent ne dépendra pas de l’utilisateur lui-même. Grâce aux mises à jour vous pouvez alors combler cette situation et empêcher les pirates de les exploiter contre vous.